1. Назвіть види ризиків, з якими стискається користувач в Інтернеті.

Поживні ризики - це ризики, які пов'язані з порушенням прав споживачів.

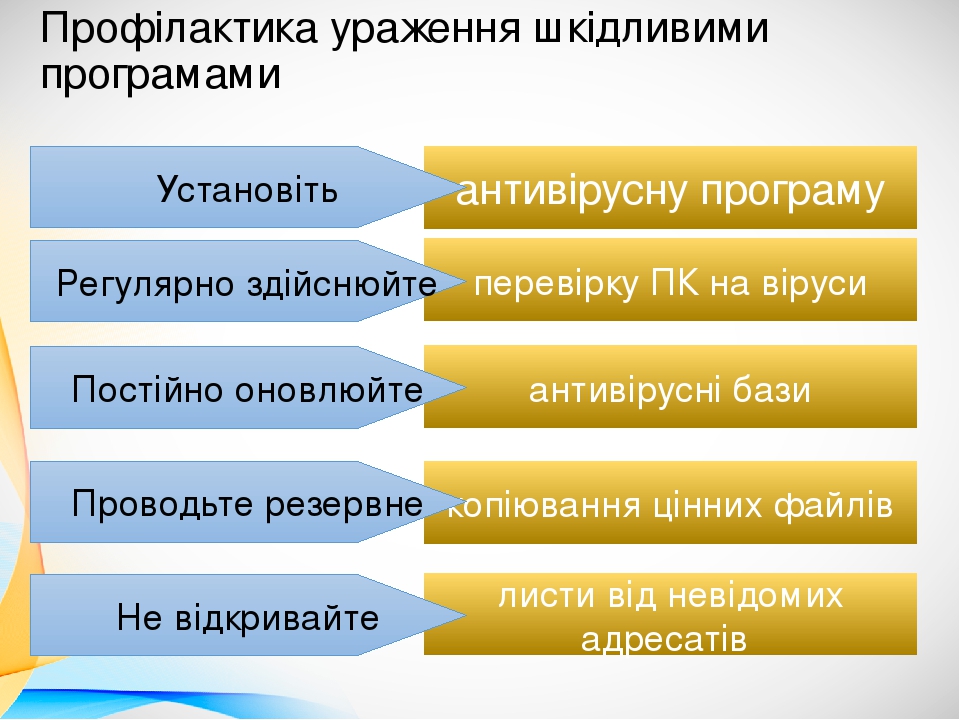

Технічні ризки - це ризики, що пов'язані з роботою шкідливих програм, розглянуті у попередньому пункті.

Світ Інтернету досить цікава річ, адже з одного боку він надає нам можливість цікаво провести вільний час, а знайти цікаву інформацію, а з іншого на кожному кроці ми можемо натрапити на небезпеку, зокрема спам і вірусні сайти. Саме заради нашої безпеки і були створені програми захисту.

- Комунікаційні ризики

- Контентні

- Споживчі

- Технічні

- Булінг - залякування, приниження, цькування, переслідування, компрометація людей з використанням особистих або підробних матеріалів, розміщених в Інтернеті;

- Компроментування - виставляти в негарному вигляді, шкодити добрій славі;

- Кібер-грумінг - входження в довіру для використання її в сексуальних цілях;

- Надмірне захоплення іграми в мережі - може призвести до втрати реальності, нерозуміння та несприйняття норм і правил людського спілкування, комп'ютерної залежності.

- Сцени насилля, жорстокої поведінки з людьми та тваринами;

- Пропаганда расової або національної ненависті;

- Реклама або пропагагда використання тютюну, алкоголю та наркотиків, азартних ігор;

- Пропаганда релігійних вірувань, заборонених законодавством, або спільнот, що не мають офіційного дозволу на свою діяльність;

- Пропагагда шкідливих лікарських засобів і методів боротьби з хворобами, відмови від лікування;

- Нецензурна лексика;

- Матеріали для дорослих.

Поживні ризики - це ризики, які пов'язані з порушенням прав споживачів.

Щоб захиститися в Інтернеті потрібно:

- Приділяти увагу захисту устаткування та інформації. Регулярно обновлювати операційну систему;

- 3 обережністю розголошувати особисту інформацію;

- Пам’ятати, що закону потрібно дотримуватися навіть в Інтернеті.

Технічні ризки - це ризики, що пов'язані з роботою шкідливих програм, розглянуті у попередньому пункті.

Світ Інтернету досить цікава річ, адже з одного боку він надає нам можливість цікаво провести вільний час, а знайти цікаву інформацію, а з іншого на кожному кроці ми можемо натрапити на небезпеку, зокрема спам і вірусні сайти. Саме заради нашої безпеки і були створені програми захисту.